Acesso por AD

Hoje no NFS temos a opção de acesso por Active Directory através do protocolo SAML (O que é SAML?), essa configuração é realizada dentro da coluna OPTIONS na tabela NFS_HOST, chamamos de login_custom, exemplo de como é feito na Suzano SAL:

{

"newProcess": true,

"login_custom": {

"main_url": "https://login.microsoftonline.com/tenant_id/saml2",

"redirect_route": "/login",

"sso_provider_name": "suzano-sal.simova.cloud",

"sso_issuer_name": "client_id",

"sso_cod_sis": "SAL",

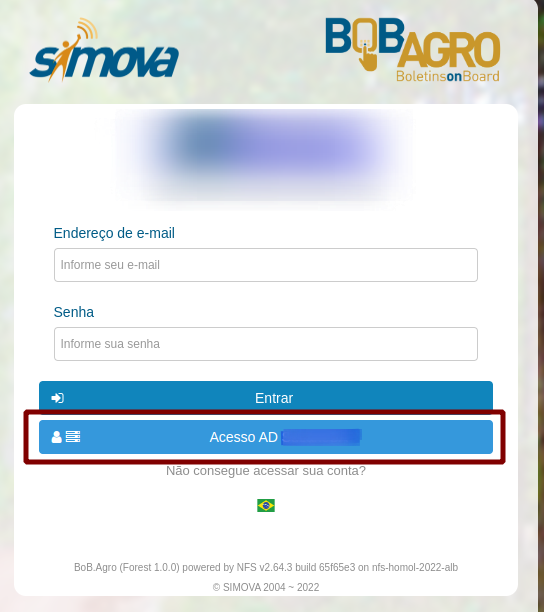

"btn_name": "Acesso AD Suzano",

"id": "tenant_id"

}

}

Como é possível observar exisite a chave login_custom, nela temos algumas informações que são fornecidades pelo cliente:

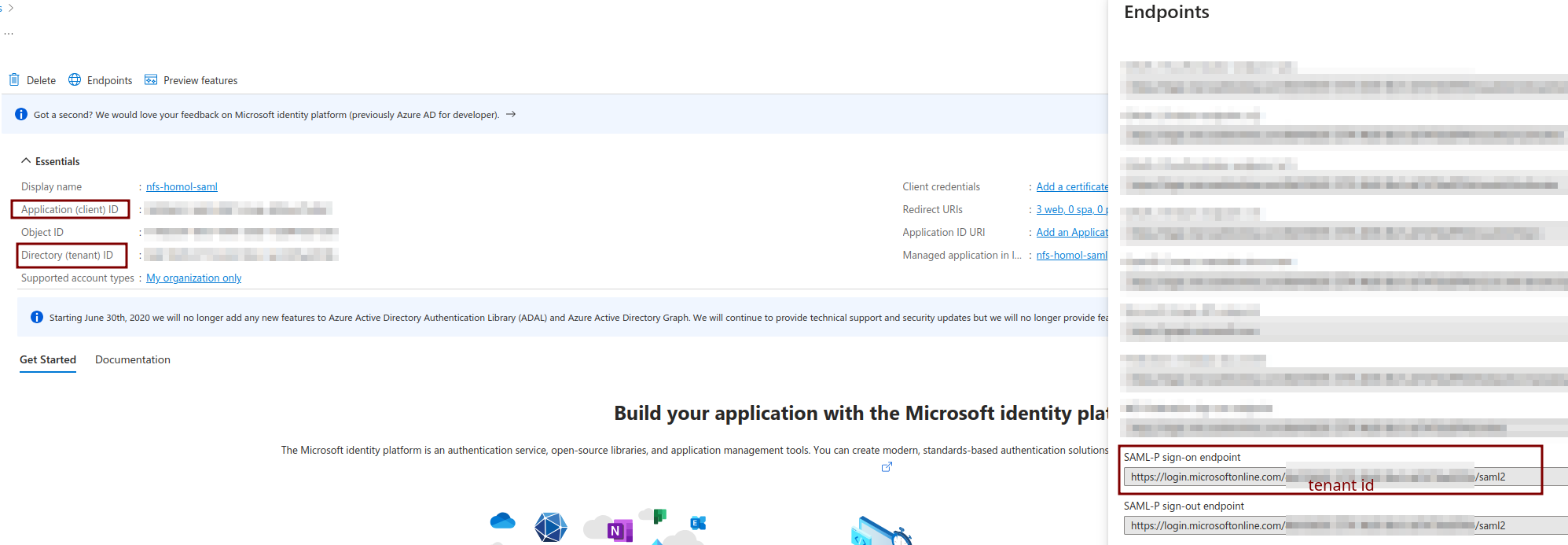

- main_url: URL de acesso ao SAML, ela é encontrada no sistema de configuração do cliente, geralmente se for Azure: https://login.microsoftonline.com/tenant_id/saml2

- ID: Nesse campo deve ser passado o Tenant ID

- sso_issuer_name: Nesse campo deve ser passado o Client ID (Cliente ID).

O que é configurado por nós são:

- redirect_route: Será por enquanto o

/login(Obrigatório que seja essa rota). - sso_provider_name: A URL de acesso ao NFS.

- sso_cod_sis: Se o cliente não passar o Sso Cod Sis coloque por exemplo o nome do domain do cliente

- btn_name: Texto que vai aparecer no botão de login

Local na Azure onde tem as informações

Após toda a configuração no login vai aparecer um botão para permitir acesso por AD e o cliente não precisa mais colocar usuário e senha, porém o usuário do cliente deve estar cadastrado no NFS porque ele vai buscar pelo EMAIL.

Outro exemplo:

{

"newProcess": true,

"login_custom": {

"main_url": "https://login.microsoftonline.com/8d410b59-5774-4b5f-8bcf-ab7476ad974b/saml2",

"redirect_route": "/login",

"sso_provider_name": "cummins-dev.h.simova.cloud",

"sso_issuer_name": "54f80e23-9e8f-4987-b5de-40f6ce75d2d1",

"sso_cod_sis": "CUMMINS-DEV",

"btn_name": "Test Dalton AD",

"id": "cummis_dev"

}

}